- info@sec4good.cz

- V Olšinách 2300/75, 100 00 Praha 10

Od roku 2007 se pořádá soutěž Pwn2Own, která se zaměřuje na odhalování nových zranitelností v široce používaném softwaru. Letos v květnu se konala v Berlíně a trvala 3 dny. Kromě tradičních kategorií, jako jsou webové prohlížeče, virtualizační platformy, servery, cloud-native kontejnery a eskalace práv, přibyla letos i nová sekce zaměřená na AI. Ačkoli byla otevřena i kategorie automobilových systémů a Tesla poskytla do soutěže testovací vozy, žádný výzkumník se do této kategiorie před začátkem soutěže nezaregistroval.

Podle pravidel soutěže měla všechna cílová zařízení nainstalované nejnovější bezpečnostní aktualizace a běžela na posledních verzích operačních systémů. Přesto se těm nejlepším bezpečnostním výzkumníkům na světě podařilo odhalit 28 nových zero-days zranitelností a vyhrát celkem $1,078,750.

První den soutěže proběhlo 11 pokusů o exploitaci, z nichž 7 bylo úspěšných a 3 skončily tzv. kolizí (výzkumník použil zranitelnost, kterou už výrobce znal, ale dosud neopravil). Prvním vítezem nové AI kategorie v historii soutěže se stal Sina Kheirkhah, který exploitoval AI framework Chroma. Na Red Hat Enterprise Linux byla objevena zranitelnost typu integer overflow, která útočníkovi umožnila eskalovat práva a eskalace se povedla i ve všech třech pokusech na Windows 11 – zneužity byly chyby typu use-after-free (typ zranitelnosti, která vzniká, když program dále pracuje s pamětí, kterou už uvolnil), out-of-bounds write (zranitelnost, která možňuje zapisovat data mimo vyhrazenou paměťovou oblast) a type confusion (vzniká, když program nesprávně identifikuje typ objektu v paměti).

Druhý den po deseti pokusech byla bilance 7 úspěšných exploitů a jedna kolize. Podařilo se další prvenství, a to zdolat VMware ESXi pomocí integer overflow. Za tento pokus byla vyplacena také nejvyšší výhra v soutěži $150.000. Další cenný úlovek byl získán za hacknutí Microsoft Sharepointu zneužitím insecure deserialization – aplikace nesprávně zpracovala vstupní data, což umožnilo spuštění útočníkova kódu. Dále byl znovu pokořen Red Hat, tentokrát díky use-after-free.

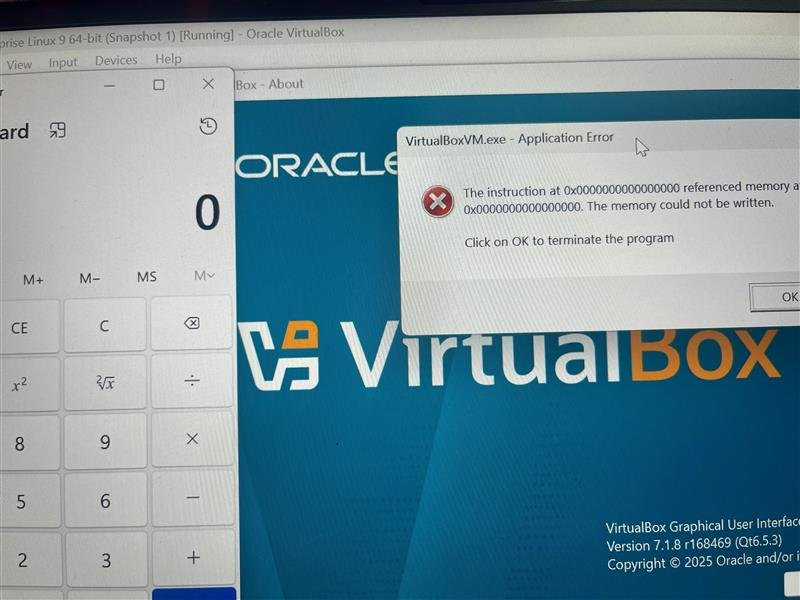

Poslední den soutěže bylo zaregistrováno 9 pokusů o exploity, z nichž některé opravdu zazářily. Vynikl útok na Oracle VirtualBox kombinující TOCTOU (time-of-check to time-of-use) race condition s eskalací na SYSTEM přes kernel. Zaujala i unikátní zranitelnost v NVIDIA Container Toolkitu, která spočívala v chybné externí inicializaci důvěryhodných proměnných. Návrat mezi elitu potvrdil Manfred Paul, který úspěšně zneužil integer overflow ve Firefox rendereru. Za zmínku stojí i úspěšný exploit VMware Workstation pomocí heap-based buffer overflow (typ přetečení zásobníku).

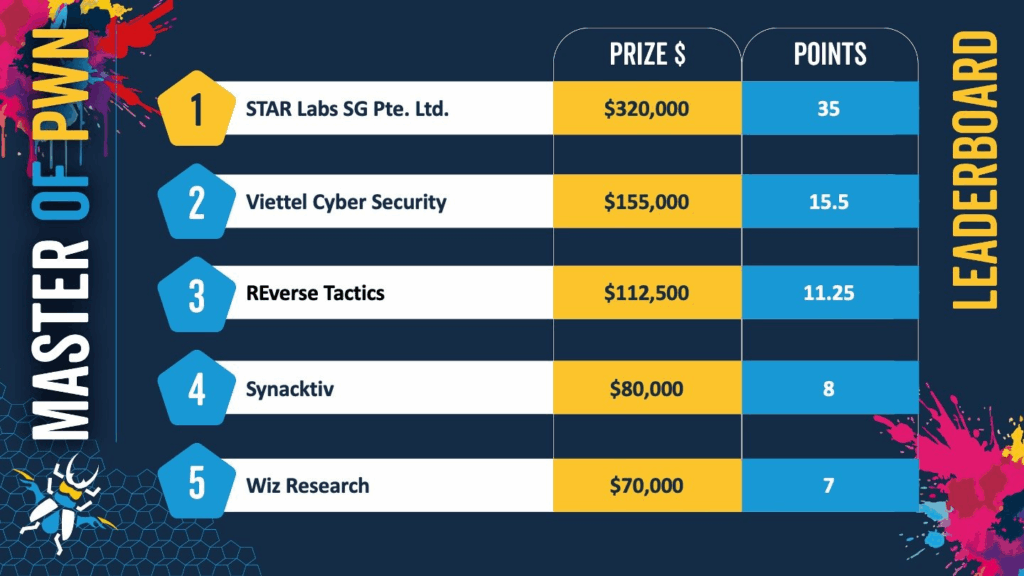

Celkovým vítězem se stal tým STARLabs SG Pte. Ltd., který nasbíral 35 bodů a získal výhry v hodnotě $320,000. Pwn2Own 2025 v Berlíně opět ukázal, že ani plně aktualizované systémy nejsou imunní vůči důmyslným útokům. Nové cíle, jako jsou AI frameworky, potvrzují, že oblast kybernetické bezpečnosti se rychle rozšiřuje – a spolu s ní i možnosti útoků.